Fonte: Blog so Tito

Compre agora pelo melhor preço! Desse jeitinho /Bolsas

sexta-feira, 1 de julho de 2011

"Robôs". Nova tática da polícia federal contra hackers

"Robôs". Nova tática da polícia federal contra hackers

Fonte: Blog so Tito

quinta-feira, 30 de junho de 2011

Ataques virtuais que você nunca viu

Ataques virtuais que você nunca viu

A história dos vírus começou 25 anos atrás, em 1986, quando foi criado o Brain, primeira praga a infectar os PCs – que na época rodavam o finado DOS. E nesses 25 anos foram criadas inúmeras formas de invadir computadores, destruir ou roubar dados, e outras chateações. Evoluíram com a mesma rapidez com que evolui a tecnologia e, hoje, estão também chegando aos celulares e tablets.

Listamos aqui segundo o http://lifehacker.com alguns dos quais muita gente não ouviu falar.

Smishing

O nome vem de SMS Phishing. O Phishing nada mais é do que uma forma de roubar dados pessoais através de links falsos que simulam páginas de banco ou outros sites que precisam de senha. A novidade é que, com a popularização dos smartphones, e com mais pessoas usando banco e outros serviços no celular, a mira dos criminosos virtuais está apontando para esses aparelhos. O termo foi cunhado pela fabricante de antivírus McAffe.

O cuidado que você tem que ter: Da mesma forma que no computador, desconfie sempre de mensagens SMS pedindo sua senha ou recomendando que você baixe qualquer aplicativo.

Botnet (PCs Zumbis)

Um programa robô no seu computador conecta em rede com outros computadores infectados para, sem que você saiba, mandar emails de Spam, malware (programas maliciosos que deixam seu computador parecer uma carroça) ou até mesmo vírus para outros computadores. Em grande escala, esses computadores zumbis podem até derrubar sites com o chamado ataque DoS (negação de serviço).

O cuidado que você tem que ter: Basicamente o mesmo cuidado que vale para todas as outras pragas. Não clique em links que você não confia. Não baixe programas que você não solicitou e confia. E mantenha seu PC protegido com um bom antivírus e antispyware. A Microsoft tem o excelente Microsoft Security Essencials que combina essas ferramentas. Pode ser baixado aqui: [http://www.microsoft.com/security/antivirus/botnet.aspx]

BlueBugging

Permite que uma pessoa tenha acesso ao seu telefone usando o Bluetooth. Uma vez dominado, seu telefone pode ser usado por outra pessoa para fazer ligações, ler e mandar mensagens SMS, acessar os seus contatos, além de grampear suas ligações. Parece terrível, mas só funciona dentro do alcance do Bluetooth que é, em média, de 10 metros.

O cuidado que você tem que ter: Apesar de ser uma ameaça somente dentro do alcance do agressor uma boa dica é deixar o Bluetooth do seu telefone desligado quando não estiver realmente sendo usado.

Pod Slurping

Termo criado pelo especialista em segurança estadunidense Abe Usher, serve para designar o roubo de informações usando um dispositivo de armazenamento (iPod, pendrive) conectado a uma porta USB. Essa ameaça afeta mais computadores de empresas e do governo já que o agressor pode simplesmente espetar um pendrive no computador de alguém na hora do almoço e deixar o aparelho roubar informações.

O cuidado que você tem que ter: Essa é realmente uma ameaça corporativa. Existem softwares no mercado que ajudam a gerenciar o uso das portas USB das estações de trabalho e a informação que circula por elas como o Endpoint Security [http://www.gfi.com/endpointsecurity]

Ransomware

É um tipo de programa que literalmente sequestra o computador, deixando-o praticamente estático. Depois do ataque, o programa informa o dono do computador de que só irá liberar a máquina para uso mediante pagamento. Exemplos de ransomware: Gpcode AK, Krotten e Archiveus.

O cuidado que você tem que ter: Como as outras ameaças, os ransomware não entram na sua máquina sem a sua ajuda – ainda que indireta. Cuidado ao compartilhar arquivos em rede e com os emails e links que pedem para você instalar programas suspeitos que podem “melhorar sua segurança”. Mantenha seu antivírus e antispyware atualizado e confie no julgamento dele ao abrir um site: normalmente ele avisa quando uma página é suspeita.

Scareware

Você provavelmente já foi surpreendido em algum site com mensagens do tipo “seu computador não está protegido” ou “seu computador está infectado”. Por trás dessas mensagens assustadoras (scare) estão escondidas as verdadeiras ameaças. Quando você aceita a recomendação do site e baixa o programa para fazer a “limpeza” do seu disco o programinha malicioso sugere que você está com um malware – e é verdade, ele mesmo se encarregou de instalar – só que para remover esse malware é preciso “pagar pela versão full”.

O cuidado que você tem que ter: Obviamente, não confie em programas que aparecem do nada e prometem limpar o seu computador de ameaças. Empresas sérias nunca vão oferecer proteção sem você solicitar. Especial cuidado com os programas: System Security, Anti-Virus 2010 e Registry Cleaner XP.

Sidejacking

Esse ataque acontece normalmente em sites que usam login e esse login, claro, é criptografado. Quando você loga, o site manda para o seu computador um dado chamado “session-id”, a identidade daquela sessão que não é criptografada. Se alguém encontrar essa identidade pode usá-la para ganhar controle da sua conta. Alguém aí já ouviu falar de roubo de identidade em rede social? É exatamente esse o golpe.

O cuidado que você tem que ter: Esse tipo de golpe acontece normalmente quando você acessa emails ou redes sociais em redes wi-fi não seguras e abertas em restaurantes ou aeroportos, por exemplo. Primeiro cuidado, então: evite usar essas redes para acessar contas de email e redes sociais. Se for impossível resistir, você pode usar extensões do Firefox (http://bit.ly/9CzNPE) e do Chrome (http://bit.ly/d5thKD) que direcionam você para sessões seguras de navegação. No caso dos celulares não há muito o que fazer: o melhor é usar a rede da sua própria operadora. Segurança não tem custo!

Black Hat

"Black Hat" hackers são aquelas pessoas que se especializam na violação não autorizada de sistemas de informação, muitas vezes atacando aqueles que contêm informações confidenciais. Eles podem usar os computadores para atacar os sistemas por lucro, por diversão ou por motivações políticas. Os ataques geralmente envolvem modificação e / ou destruição de dados que é feito sem autorização. Eles também podem distribuir vírus, worms da Internet e fornecer spam através do uso de botnets.

White Hat

A "White Hat" hacker descreve um indivíduo que se identifica uma falha de segurança em um sistema de computador ou rede, mas, em vez de mal-intencionada, de querer tirar vantagem disso, expõe a fraqueza, e repara a vulnerabilidade protegendo a rede contra invasões ou ataques injustificados. O termo é tirado de velhos filmes de faroeste, onde o vaqueiro chapéu branco é retratado como o herói, eo chapéu preto como o vilão.

Fonte: Plugando Tecnologia

quarta-feira, 29 de junho de 2011

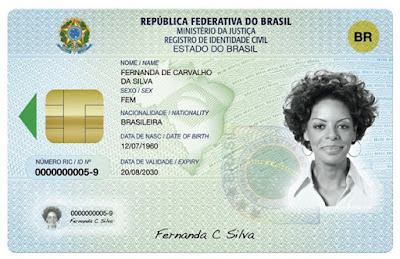

Banco central começa a implantar o novo RG biométrico no final do mês

Banco central começa a implantar o novo RG biométrico no final do mês

A convocação dos selecionados para trocar a antiga cédula de identidade começou em janeiro e a escolha foi aleatória, segundo o Ministério da Justiça. No primeiro semestre, parte dos eleitores brasileiros também já foi cadastrada para permitir uma mudança para o cartão biométrico no título de eleitor.

Nessa primeira fase, todo o custo será bancado pelo governo - o documento biométrico pode custar até R$ 40 e as formas de pagamento ainda não estão definidas (hoje alguns Estados cobram pelo atual RG). Procurada ontem para comentar o assunto, a Secretaria de Segurança Pública de São Paulo informou que ainda não há uma data certa para o Estado integrar o projeto. Ainda deverá ser lançado um processo licitatório (sem data definida).

A mudança no documento deverá atingir, até 2019, 150 milhões de brasileiros. A tecnologia foi contratada de uma empresa suíça, a Covadis, com sede em Genebra, que também trabalha na instalação em outros países do mundo. Para seu executivo-chefe, Marcelo Correa, as alterações no sistema de identificação brasileiro “serão um teste importante” para a nova tecnologia. Para ele, a grande vantagem do novo formato é a proteção dos dados dos cidadãos, além da redução do risco de fraudes, com o roubo de documentos.

O cartão promete diminuir a quantidade de cópias de documentos que cada cidadão terá de fazer, cada vez que for obrigado a se apresentar a um serviço público. Ele trará um chip com dados da pessoa, informações biométricas e sua impressão digital. Para garantir a proteção dos dados, a Casa da Moeda ficará responsável pelo armazenamento das informações contidas em cada um dos cartões. As informações são do jornal O Estado de S. Paulo.

Fonte: Yahoo Notícias

terça-feira, 21 de junho de 2011

Ciab 2011: tecnologia e segurança para bancos no centro das atenções

Ciab 2011: tecnologia e segurança para bancos no centro das atenções

"Temos soluções que começam no caixa eletrônico, tem tablets e desktops com novas tecnologias de segurança, até os servidores da linha Xeon E7, que são o topo da linha da Intel. Então, temos aqui a implementação da nossa Computação Continuada", explica Fernando Martins, presidente da Intel Brasil.

Essas tecnologias vêm estimular o conceito de “Compute Continuum” – ou Computação Continuada – agora presente também nas nossas principais atividades financeiras. Isso significa poder realizar transações bancárias seja em qual for o dispositivo, onde quer que você esteja; seja ele um tablet, notebook, smartphone ou até um tradicional caixa eletrônico.

E, como dissemos no começo, segurança está sempre na mente de quem trabalha nesse setor. A principal novidade apresentada por aqui foi a “Identity Protection Technology”, ou simplesmente IPT. Mais uma solução de tecnologia embarcada, ou seja, embutida nas máquinas. Ela vai combater principalmente a fraude bancária pela prática do “phishing” – aqueles e-mails falsos que tentam enganar a gente para roubar informações pessoais e bancárias. O problema é alarmante! Segundo um estudo da McAfee, mais de 31 mil novos ataques de phishing são registrados todos os meses, o que fez mais de 11 milhões de vítimas só nos Estados Unidos no ano passado.

"O IPT é uma tecnologia de segurança para desktops e notebooks e a ideia é que você tenha o Token já embutido no processador. Hoje você tem o Token físico que gera um número de segurança", conta o presidente da Intel.

Ao associar o hardware do seu computador à sua conta online, o IPT cria uma nova camada de segurança. Então, você pode ficar tranquilo; mesmo que suas informações bancárias sejam roubadas por alguém, o acesso à conta continuará bloqueado.

Independente do sistema operacional ou qualquer software, as senhas geradas pelo IPT são totalmente seguras e mudam automaticamente a cada 30 segundos sem a necessidade de intervenção do usuário. A tecnologia já está sendo adotada nos Estados Unidos e também aqui, no Brasil.

"A tecnologia está sendo utilizado no mundo e no Brasil, a Symantec, a Vasco e Infoserver vão ter soluções baseadas no IPT, habilitadas para o mercado brasileiro", comenta Fernando.

A Ciab teve várias novidades também em outros setores. Inovações e novas tecnologias super interessantes. Teve, por exemplo a impressora instantânea de cartões de crédito.Veja mais em: Olhar Digital

quinta-feira, 19 de maio de 2011

Alerta! Página "fake" do banco itaú

Alerta! Página "fake" do banco itaú

Imagem página login falsa.

Imagem email fraudulento.

sexta-feira, 8 de abril de 2011

As 10 principais estratégias de segurança na internet

As 10 principais estratégias de segurança na internet

Você é fã de códigos maliciosos, spam e phishing? E de listas enormes e complexas com etapas e precauções que você nunca vai ler, muito menos seguir? Se a sua resposta foi não para as duas perguntas acima, examine estas dez estratégias básicas para manter os perigos fora do seu computador doméstico ou de trabalho.

1. Tome cuidado com e-mails suspeitos. Você pode pensar que um e-mail é inofensivo, até abri-lo e descobrir que não é. Verifique e-mails antes de abri-los e tome ainda mais cuidado quando iniciar arquivos executáveis (.exe) anexados a um e-mail. Não abra esses e-mails. Nunca abra arquivos em e-mails enviados por remetentes desconhecidos e nunca responda a spam (a menos que considere algumas palavras murmuradas como respostas).

2. Fique atento aos seus vizinhos com relação à sua rede. Se você tiver vários computadores conectados em casa ou no escritório, fique de olho nos seus vizinhos. Verifique se nenhum estranho está vagando por perto ou causando problemas. Caso encontre alguém, peça que saia, limpe a bagunça que ele tenha deixado para trás e aumente a segurança da sua rede. Todos os computadores conectados e o tráfego de entrada e saída devem ser monitorados em busca de sinais de entradas não autorizadas e atividades maliciosas, garantindo que todos os computadores infectados sejam removidos da sua rede e desinfetados o mais rápido possível.

3. Aplique patches. Faça upgrade. Repita. Proteja-se obtendo as mais recentes atualizações e patches para software de segurança e sistemas operacionais agora mesmo. Faça também o upgrade para as versões mais recentes, assim que elas se tornarem disponíveis.

4. Criptografe imediatamente. Se você guarda dados confidenciais no seu PC, como a maioria das pessoas, criptografe-os.

5. Aplique camadas à segurança. Da mesma forma que as camadas de roupas o protegem do frio, as camadas de segurança protegem melhor seu PC contra os inimigos do espaço cibernético. Use software antivírus e firewalls e mantenha todos os seus programas de segurança atualizados. As definições de antivírus devem ser atualizadas regularmente. Além disso, ative as configurações de segurança nos navegadores da Web e desative o compartilhamento de arquivos.

6. Faça backup dos seus dados. Se você tem dados importantes, faça o backup deles. Ponto final. Existem muitas maneiras de perder informações: erro humano, falha de hardware, tempestades, bruxarias... a lista é infinita. Perder dados por esses motivos é tão ruim como perdê-los para malware.

7. Reforce seus pontos fracos. Quais são suas vulnerabilidades? Não possui firewall? Seu software é muito antigo? Falta de sorte geral? Analise quais são os pontos fracos na segurança do seu computador e resolva o problema... ou problemas.

8. Leve suas senhas para a academia de ginástica. Quanto mais forte forem suas senhas, mais chance você terá de afastar os intrusos que estiverem procurando brechas que possam ser exploradas. As senhas devem ter no mínimo oito caracteres e devem combinar caracteres alfanuméricos e especiais ($, *, &, etc.). Altere suas senhas a cada 45 ou 60 dias.

9. Aconteça o que acontecer, não deixe porta aberta para o spam. Quando o assunto é malware, spam é normalmente o começo de tudo. O spam não somente consome seu precioso tempo, como também utiliza largura de banda e espaço de armazenamento. Relate o spam sempre que puder e use software antispam sempre que possível.

10. Segurança física é importante. É verdade que a maioria das ameaças à segurança do PC é virtual, mas os problemas também podem começar no mundo real. Se seu computador estiver aberto a intrusos, tente um recurso de travamento da tela ou desligue o sistema. Se você usa um laptop, tranque-o com um cadeado apropriado. E nunca deixe suas senhas escritas em locais onde outras pessoas possam encontrá-las. Há inúmeros procedimentos de rotina que os usuários podem adotar para aumentar a segurança. Eles incluem: o uso do recurso de travamento da tela quando você não está no computador, desligar seu computador ao terminar o trabalho do dia, usar cadeados para laptops, não deixar senhas escritas e tomar cuidados especiais com a segurança física de PDAs e dispositivos handheld, que são alvos muito comuns dos ladrões.

Se você conseguiu prestar atenção nessas 10 etapas, então estará pronto para um pequeno teste do Norton Internet Security ou outros produtos Norton que simplificam e aumentam sua confiança no mundo conectado. Caso precise de uma ajuda mais prática, consulte o Norton Premium Services (em ingles).Artigo Original: ClubNorton

Protegendo sua privacidade em redes de mídia social

Protegendo sua privacidade em redes de mídia social

Mas vamos parar e pensar um minuto. Essas informações — algumas muito pessoais — aparecem na Internet. Fora do nosso círculo confiável de amigos e parentes, quem mais vê o que publicamos? Bots de spam, pessoas conhecidas com desejos de vingança e até criminosos também podem se interessar.

Tendo isso em mente, estamos aqui para apresentar algumas dicas úteis para que a sua socialização na rede fique mais segura e mais agradável:Leia os avisos do site de mídia social, exibidos em letras pequenas - No século 21, a informação é a nova moeda. Você não divulgaria as informações da sua conta bancária, então por que abrir mão do seu direito à privacidade em sites de redes sociais? Preste ainda mais atenção no que você está concordando em compartilhar quando se inscreve ou faz login em sua conta.

Vários sites o forçam a concordar com os termos que forem melhor para eles, e não para você. Tire alguns minutos para entender as cláusulas jurídicas do documento. Algumas delas podem passar do limite que você deseja para se sentir à vontade. Verifique se as suas escolhas de permissão são adequadas à você.

Preserve seu nome e endereço completos - De acordo com um relatório publicado em 2009 pela Legal & General, um grupo de serviços financeiros do Reino Unido, mais de um terço dos usuários de sites de mídia social publicaram as datas em que estariam fora de casa*. Isso com certeza é um convite para que os criminosos lhe façam uma visita. Evite publicar detalhes tão pessoais.

A mesma recomendação se aplica à publicação dos nomes completos de seus filhos e netos. Em um artigo publicado em 2010, a Consumer Reports revelou que 26% dos usuários de mídias sociais publicaram informações pessoais sobre seus filhos, incluindo fotos e nomes**. Evite fazer parte dessas estatísticas. Todos os que fazem parte do seu círculo confiável sabe os nomes de seus filhos, portanto essa informação é redundante.

Em relação a fotos...

Pense duas vezes antes de publicar fotos reveladoras - Mesmo que você não revele explicitamente o nome de uma criança, você pode estar revelando muito mais do que aparenta ser uma simples foto.

Considere esta situação: você quer publicar uma foto digital da sua neta de 15 anos, usando seu novo uniforme da escola. Na foto, ela aparece na Festa Junina da escola. O que há de errado com isso, você deve estar pensando? Se na foto aparecer o nome da escola, seja no uniforme ou em segundo plano, um estranho não terá muito trabalho em identificar o local e a identidade de sua neta. Considere ocultar ou cortar detalhes reveladores como esse, caso saiba como. Caso não saiba como fazer isso, talvez seja melhor escolher uma outra foto para compartilhar.

E aquelas fotos da sua nova televisão de plasma ou de outros presentes caros que você e sua família ganharam no Natal? A divulgação da sua localização pode ser o equivalente a pintar um alvo na sua casa para os criminosos. Quando tiver dúvidas, compartilhe suas fotos em privacidade, somente com alguns amigos selecionados.

E, finalmente, reconheça que manter sua privacidade online não é fácil - Existem pessoas que desejam obter suas informações confidenciais e que farão qualquer coisa para isso. Sabemos que essas declarações podem assustá-lo, mas a única maneira de manter as informações totalmente privadas é mantê-las trancadas, seja em algum lugar seguro ou guardadas em sua memória.

Muitos empregadores hoje verificam os sites de mídia social. Se você estiver publicando pontos de vista que eles podem não apreciar, como detalhando o quanto você odeia o seu chefe, talvez seja melhor você se afastar do seu teclado. Depois que as informações são divulgadas, elas fluem como as águas de um rio: sempre acham uma maneira de chegar até o mar. Não deixe que aquilo que estiver compartilhando hoje volte para te assombrar amanhã.

Sites de mídia social podem ser uma ótima maneira de se manter conectado aos seus velhos amigos e de conhecer novas pessoas. Fique atento apenas para manter sempre o nível de privacidade apropriado.

Se você estiver preocupado em manter a sua privacidade online, pense em instalar o Norton 360™ Versão 5.0. Para a privacidade de seus filhos, considere o Norton Online Family, que fornece uma idéia das atividades online de seus filhos ou netos, para que você possa ensiná-los bons hábitos na Internet. Afinal, você pode saber que não deve publicar seu nome ou endereço completos online; mas eles sabem?

Ajude a manter sua família segura online e clique aqui para saber mais sobre o Norton N360 Versão 5.0 e Norton Online Family.

* "Digital Criminal Report," (Relatório sobre crimes digitais) www.legalandgeneralgroup.com

** "Social Insecurity - What Millions of Online Users Don’t Know Can Hurt Them" (Insegurança social, o que milhões de usuários online não sabem pode prejudicá-los)Consumer Reports Magazine, junho de 2010. Artigo Original: ClubNorton

Phishing: evite as ciladas dos criminosos on-line

Phishing: evite as ciladas dos criminosos on-line

- Não siga links que solicitem informações: e-mails de phishing estão lotando as caixas de entrada em todos os lugares. Alguns sinais aos quais você deve ficar atento incluem saudações vagas como "Prezado titular da conta", juntamente com avisos urgentes para "tomar uma medida imediata".Normalmente, eles se apresentam como representantes da sua instituição financeira. Talvez solicitem que você reenvie ou confirme sua senha. Ou talvez solicitem o número da sua conta bancária.

Não importa o quanto o e-mail possa parecer legítimo, não responda a ele. Em vez de clicar em um link contido em um e-mail ou em uma propaganda on-line, digite o endereço do seu banco ou instituição financeira diretamente na linha de endereços do seu navegador. Acessar seu banco e fazer compras on-line é um procedimento seguro, você só precisa se certificar de que o site do banco que você está acessando é o verdadeiro e não uma armadilha. Caso encontre algum problema para fazer o login na sua conta, ligue para o seu banco ou para a operadora do cartão de crédito e pergunte se há algum problema com a sua conta; solicite também a redefinição da sua senha. A questão é: não há nenhuma razão para um banco lhe enviar um e-mail solicitando informações sobre a sua conta. Afinal, eles já possuem todas essas informações. Por que o banco simplesmente não liga para você?

- Suspeite de URLs ocultos: se um e-mail solicitar que você clique em um link, preste atenção, pois o URL pode ser diferente do que você pensa. Aí está o potencial para um golpe.

Alguns links podem ser encurtados através de sites que transformam URLs longos (ou o “Uniform Resource Locator”, o endereço "www" que você usa para acessar sites da Internet) em URLs mais curtos e mais práticos. É um serviço útil e legítimo; porém, ele pode ser usado por pessoas mal intencionadas para ocultar o local verdadeiro do link. Outros URLs podem parecer legítimos, mas uma simples alteração em um caractere ou espaço é suficiente para levar você a um site de phishing. Tome cuidado. Nunca responda a um e-mail com outro que contenha suas informações pessoais ou financeiras.

- Altere suas senhas regularmente: sim, sabemos que memorizar senhas pode ser desagradável.Porém, é uma parte vital para se manter seguro on-line. Muitas pessoas usam senhas fáceis de adivinhar e as mantêm por vários anos. Elimine esse hábito imediatamente. Crie senhas que combinem letras e números e que contenham caracteres maiúsculos e minúsculos.

Você acha que nunca conseguirá memorizá-las?Um bom sistema de gerenciamento de senhas pode ajudar a resolver esse problema, mantendo o controle de seus logins e protegendo-os contra intrusos. (Tanto o Norton Internet Security 2010 como o Norton 360 fornecem esse recurso). Lembre-se: quanto maior a complexidade, mais forte a segurança, o que é especialmente importante para sites financeiros.

- Verifique suas contas financeiras regularmente: a leitura dos seus extratos mensais pode não ser tão interessante quanto o último best-seller, mas alguns minutos gastos aqui podem evitar horas de dor de cabeça mais tarde.

Verifique se há alguma cobrança ou débito suspeito no seu extrato. Se houver, questione o banco imediatamente. Quase sempre, essas cobranças são legítimas como, por exemplo, compras feitas pelo seu(sua) esposo(a) ou uma compra da qual você se esqueceu. Mas caso não sejam, é necessário alertar o banco ou a operadora do cartão imediatamente.

Os criminosos on-line apostam na complacência das pessoas. Não caia nessa emboscada. Se suas informações forem roubadas, o quanto antes você relatar o fato, melhor. Acesse o site Federal Trade Commission’s Identity Theft para obter mais informações sobre como fazê-lo.

Receba alertas sobre sites de phishing e mantenha-se seguro

Da mesma forma como as plantas precisam de água e sol, o phishing tem seus próprios requisitos para florescer: ingenuidade com relação à segurança on-line e falta de software de proteção. Ao levar essas dicas a sério, você estará dando um grande passo para lidar com o primeiro requisito. Agora, é hora de tratar do software.quinta-feira, 7 de abril de 2011

Continua a disseminação de e-mails fraudulentos em nome do banco santander

Continua a disseminação de e-mails fraudulentos em nome do banco santander

terça-feira, 5 de abril de 2011

O impacto da pirataria na economia brasileira - e também no seu computador

O impacto da pirataria na economia brasileira - e também no seu computador

O Estudo Anual Global de Pirataria de Software, realizado pela Business Software Alliance, afirma que se a pirataria fosse reduzida em 10% ao longo dos próximos quatro anos, o reflexo na economia brasileira seria grande. Além de 3,9 bilhões de dólares adicionais para as empresas do setor, surgiriam mais de 12 mil novas vagas de emprego direto na área de TI.

Ainda assim, seja ou não por questão de preço, muita gente encontra diversas razões para continuar adquirindo produtos falsificados. Os argumentos são vários: preços altos, facilidade, impostos. Especialistas acreditam que, no Brasil, a pirataria já deixou de ser meramente um fator econômico e agora enfrenta um desafio ainda mais difícil de ser vencido: a educação. "O brasileiro desconhece o que é propriedade intelectual. O software é propriedade intelectual. Não é por estar em uma mídia, uma maneira fácil de ser disseminada, que ela pode ser roubada", explica Frank Caramuru, Direto da Business Software Alliance do Brasil.

Além dessa pirataria, adquirida abertamente em banquinhas de camelôs e até feiras-livres, seja em casa ou na empresa, os mais descuidados ou desinformados estão usando softwares piratas e muitas vezes nem sabem disso. Nesta empresa de anti-vírus, por exemplo, muitos dos chamados de supostos clientes, são originados, na verdade, por usuários com versões ilegais do programa. "Atualmente a gente tem mais de 1 milhão de usuários piratas e cerca de 35% dos chamados que temos hoje estão utilizando nosso produto de forma irregular", conta Camillo di Jorge, Country Manager da ESET Brasil.

Para não cair em uma roubada e acabar com softwares piratas na sua máquina, verifique sempre a nota fiscal: além do equipamento, ela deve discriminar também os programas que vêm instalados nele. Outro cuidado: os softwares piratas podem até ser muito parecidos com os originais, mas não é a mesma coisa. Falta segurança e garantia. No final das contas, o barato pode sair caro. "Um sistema operacional não terá as devidas atualizações, um antivírus pode prejudicar a performance e proteção da máquina. Com certeza um ataque de malware pode sair muito mais caro do que adquirir um software original", explica di Jorge. Assista em video Autor do post: Olhar Digital

terça-feira, 15 de março de 2011

Site ajuda na identificação de fraudes disseminadas via Email

Site ajuda na identificação de fraudes disseminadas via Email

Aqui estão alguns deles:

| tipo | Regularização Real e Santander | ID: 7591 |

|---|---|---|

| data | 14/03/2011 | |

| de | grupo@santander.com.br | |

| assunto | Regularização Obrigatoria. | |

| tag | bancos, santander, bancoreal | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Mensagem falsa do Grupo Santander solicitando que a vítima efetue uma suposta regularização obrigatória. O link contido na mensagem leva a um site falso destino a coletar informações da conta bancária da vítima. | |

| tipo | Atualização de dados cadastrais | ID: 7596 |

|---|---|---|

| data | 14/03/2011 | |

| de | bancosantander@santande.com.br | |

| assunto | Comunicado apenas para clientes Santander | |

| tag | bancos, santander, bancoreal, atualizacao | |

| informações | Imagem 1 Texto da mensagem | |

| arquivo malicioso | modulo_santander.exe | |

| comentário | ... (leia mais) | |

| tipo | Adesão de segurança | ID: 7606 |

|---|---|---|

| data | 14/03/2011 | |

| de | Atualizacao@Internetbanking.com.br | |

| assunto | Santander Internet Banking | |

| tag | bancos, santander, bancoreal, atualizacao | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 - Imagem 5 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Comunicado em nome do banco Real informando que, após a unificação com o Banco Santander, foi verificado que o dispositivo de segurança da vítima está desativado. A fraude alicia a vítima a realizar uma suposta adesão de segurança através de um link contido... (leia mais) | |

| tipo | Novo site Santander | ID: 7571 |

|---|---|---|

| data | 12/03/2011 | |

| de | contato@realsecureweb.net | |

| assunto | Cliente Santander :: Novo metodo de acesso ao site :: Vamos Fazer Juntos? | |

| tag | bancos, santander, bancoreal, real | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Mensagem falsa em nome do Grupo Santander informando que o site do banco Real mudou e, por isso, os clientes devem realizar o cadastro para usar o novo site. O link para o suposto cadastro leva a uma página falsa destinada a coletar dados da conta bancária... (leia mais) | |

| tipo | Adesão de segurança | ID: 7576 |

|---|---|---|

| data | 12/03/2011 | |

| de | santander.com.br@newdomain.jumpingcrab.com | |

| assunto | Os clientes do Santander e do Real terão realizar ativação. | |

| tag | bancos, santander, bancoreal, real, adesao | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Fraude que usa o nome dos bancos Santander e Real para informar que a conta da central de atendimento da vítima expirou. A mensagem solicita que a vítima ative seu dispositivo de segurança. O link contido na mensagem leva a uma página falsa destina a roubar... (leia mais) | |

| tipo | Atualização cadastral | ID: 7581 |

|---|---|---|

| data | 12/03/2011 | |

| de | santanderatendimento@central.com | |

| assunto | - CPF: - Atualização cadastral. | |

| tag | bancos, santander, bancoreal, atualizacao | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Comunicado falso do Grupo Santander solicitando que a vítima efetue uma suposta atualização cadastral. A mensagem contém o nome e o cpf da vítima. O link contido na mensagem leva a uma página falsa destinada a coletar dados confidenciais da vítima. | |

| tipo | Recadastramento obrigatório | ID: 7531 |

|---|---|---|

| data | 09/03/2011 | |

| de | suporte@bancoreal.com.br | |

| assunto | Atualização das Chaves de Segurança | |

| tag | bancos, santander, bancoreal, atualizacao, recadastramento | |

| informações | Imagem 1 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Mensagem que usa o nome do Grupo Santander para alertar que o Cartão Chave de Segurança Real-Santander da vítima expirou. A fraude contém um link para que a vítima efetue um recadastramento obrigatório. O link leva a conteúdo malicioso que não estava disponível... (leia mais) | |

| tipo | Cadastro Santander e Real | ID: 7516 |

|---|---|---|

| data | 08/03/2011 | |

| de | unificacao@santander.com.br | |

| assunto | COMUNICADO AOS CLIENTES SANTANDER - REAL S/A | |

| tag | santander, bancoreal, bancos, cadastro | |

| informações | Imagem 1 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Comunicado falso do Grupo Santander solicitando que a vítima realize um cadastro para melhorar o acesso ao Internet Banking. O link contido na mensagem leva a uma página falsa que já havia sido removida no momento da análise. | |

| tipo | Recadastramento obrigatório | ID: 7446 |

|---|---|---|

| data | 04/03/2011 | |

| de | webmaste@amandaribas.siteseguro.ws | |

| assunto | Banco RealSantander (Brasil) - Prezado cliente Atualize-se! | |

| tag | recadastramento, santander, bancoreal, real, bancos | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 - Imagem 5 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Fraude que usa o nome do Grupo Santander para informar que a tabela de senhas da vítima expirou. A mensagem pede que a vítima realize o recadastramento com urgência. O link contido na mensagem leva a uma página falsa destinada a coletar dados da conta bancária... (leia mais) | |

| tipo | Confirmação de unificação | ID: 7456 |

|---|---|---|

| data | 04/03/2011 | |

| de | no-reply@santander.real.com | |

| assunto | ATENÇÃO: ATUALIZAÇÃO DE UNIFICACAO SANTANDER-REAL | |

| tag | bancos, santander, bancoreal | |

| informações | Imagem 1 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Comunicado falso do grupo Santander solicitando que a vítima realize a confirmação de seus dados. A mensagem alerta que a confirmação é necessária para que a vítima não tenha suas transações bancárias interrompidas. O link contido na mensagem leva a conteúdo... (leia mais) | |

| tipo | Atualização de dados | ID: 7416 |

|---|---|---|

| data | 03/03/2011 | |

| de | seguranca@santander.com.br | |

| assunto | Exclusividade cliente Real Santander | |

| tag | santander, bancos, bancoreal, real, atualizacao | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 - Imagem 5 - Imagem 6 - Imagem 7 - Imagem 8 - Imagem 9 - Imagem 10 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Mensagem falsa do Grupo Santander informando que foi iniciada a última etapa do processo de integração com o Banco Real. De acordo com a fraude, foi disponibilizado um canal para a atualização de dados e instalação do Módulo de Proteção. O link contido na... (leia mais) | |

| tipo | Atualização de segurança | ID: 7426 |

|---|---|---|

| data | 03/03/2011 | |

| de | santander.com.br@guess.chickenkiller.com | |

| assunto | Último Aviso - Atualização PENDENTE. | |

| tag | santander, bancos, bancoreal, real, atualizacao | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 - Imagem 5 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Mensagem em nome dos bancos Real e Santander solicitando que a vítima realize uma suposta atualização de segurança. O link para a atualização leva a uma página falsa destinada a roubar dados da conta bancária da vítima. | |

| tipo | Atualização de dados bancários | ID: 7436 |

|---|---|---|

| data | 03/03/2011 | |

| de | unificacao@santander-web.net | |

| assunto | Procedimento de Atualização :: Unificação Santander. | |

| tag | bancos, santander, bancoreal, atualizacao | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 - Imagem 5 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Fraude que usa o nomo do Grupo Santander para pedir que a vítima realize a atualização de seus dados bancários. A mensagem informa que, caso a vítima não realize a suposta atualização, sua conta será bloqueada. O link leva a uma página falsa destinada a coletar... (leia mais) | |

| tipo | Atualização de dados cadastrais | ID: 7391 |

|---|---|---|

| data | 02/03/2011 | |

| de | atendimento90092101@no-reply.com.br | |

| assunto | Banco Real. [Unificação] | |

| tag | bancos, santander, bancoreal, atualizacao | |

| informações | Imagem 1 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Mensagem falsa do Grupo Santander informando que a vítima possui uma atualização pendente. O link para a suposta atualização leva a conteúdo malicioso que não estava disponível no momento da análise. | |

| tipo | Atualização cadastral | ID: 7401 |

|---|---|---|

| data | 02/03/2011 | |

| de | informa@santander.com.br | |

| assunto | Atualização cadastral. | |

| tag | santander, bancos, bancoreal, real, atualizacao | |

| informações | Imagem 1 - Imagem 2 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Comunicado falso do banco Santander informando que o prazo para a realização da atualização cadastral está expirando. A mensagem contém o nome e cpf da vítima. O link para a suposta atualização leva a uma página falsa destinada a coletar informações confidenciais... (leia mais) | |

| tipo | Atualização de dados | ID: 7406 |

|---|---|---|

| data | 02/03/2011 | |

| de | no-replay@santandereal.com.br | |

| assunto | Atualização obrigatória para clientes. | |

| tag | santander, bancos, bancoreal, real, atualizacao | |

| informações | Imagem 1 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Mensagem que usa o nome do Grupo Santander para solicitar que a vítima efetue a atualização obrigatória de dados. O link para a falsa atualização leva a conteúdo malicioso que não estava disponível no momento da análise. | |

| tipo | Atualização de dados | ID: 7321 |

|---|---|---|

| data | 01/03/2011 | |

| de | relacionamento@santandernet.com.br | |

| assunto | Aviso importante!. | |

| tag | bancos, santander, bancoreal, real, atualizacao | |

| informações | Imagem 1 - Imagem 2 Texto da mensagem | |

| arquivo malicioso | RealSantander.exe | |

| comentário | Mensagem falsa do Grupo Santander solicitando que a vítima efetue a atualização de dados. A mensagem contém um link que leva ao malware Trojan-Downloader.Win32.Pher!IK (Emsisoft). | |

| tipo | Canal para a atualização de dados | ID: 7341 |

|---|---|---|

| data | 01/03/2011 | |

| de | atendimento@bankline.com.br | |

| assunto | Itoken Banco Itau | |

| tag | bancos, santander, bancoreal, atualizacao | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | ... (leia mais) | |

| tipo | Módulo de proteção | ID: 7361 |

|---|---|---|

| data | 01/03/2011 | |

| de | suporte01@santander.com.br | |

| assunto | Banco Santander - Atualização de Segurança | |

| tag | bancos, santander, bancoreal, atualizacao | |

| informações | Imagem 1 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Comunicado falso do Grupo Santander informando que a atualização de dados cadastrais passou a ser exigida após a unificação do Banco Real com o Banco Santander. A fraude fornece um link para que a vítima faça o download do módulo de proteção. O link leva... (leia mais) | |

| tipo | Módulo de proteção | ID: 7271 |

|---|---|---|

| data | 28/02/2011 | |

| de | Contato@bancosantander.com.br | |

| assunto | Banco Santander (Brasil) S/A [Comunicado] | |

| tag | bancos, santander, real, bancoreal | |

| informações | Imagem 1 - Imagem 2 - Imagem 3 - Imagem 4 - Imagem 5 - Imagem 6 - Imagem 7 - Imagem 8 - Imagem 9 Texto da mensagem | |

| arquivo malicioso | Indisponível | |

| comentário | Mensagem falsa do Grupo Santander solicitando que a vítima efetue a instalação do módulo de proteção. O link contido na mensagem leva a um site falso do banco, destinado a roubar informações confidenciais da conta da vítima. | |

Alerta! Esta circulando via Email em nome do banco santander um novo malware

Alerta! Esta circulando via Email em nome do banco santander um novo malware

Esta circulando via Email em nome do banco santander um novo malware.Veja o corpo do mesmo: Prezado(a) Sr(a). xxxxxx ,

Esta circulando via Email em nome do banco santander um novo malware.Veja o corpo do mesmo: Prezado(a) Sr(a). xxxxxx ,http://santander.com.br/portal/gsb/gcm/package/email_mkt/cc_42256/images/1.gif

http://santander.com.br/portal/gsb/gcm/package/email_mkt/cc_42256/images/4.gif

Solução para o banco:

Bloquear hotlinking de imagens hospedadas no site oficial do banco resolveria em parte o problema, o problema é que estas imagens são utilizadas para campanhas de marketing como pode-se ler no directório /email_mkt/ que é a abreviação de Email Marketing. A solução é mudar de nome as imagens a cada 15 a 30 dias.

URL: http://pouchicouture.com/email/modulo/index.php

Redirect: http://www.triola.biz/templates/email/

Ficheiro: http://www.triola.biz/templates/email/Modulo100589.exe

Analise no Virustotal:

http://www.virustotal.com/file-scan/report.html?id=8896606948fe5bee2ede8b958f234960cfa4f58f0f5000c7b512a887d48ea392-1299187295

Nenhum antivirus detecta por isso poderá não ser malware mas como está a ser distribuido da mesma forma que o malware convencional é de duvidar. O dominio que tem o ficheiro executável está registado a Tomas Chyle da Republica Checa. Portanto, para aqueles "curiosos" que saem por ai clicando em links de qualquer email,tomem muito cuidado para não serem infectados.

Artigo original: 'Analise Viral'

segunda-feira, 28 de fevereiro de 2011

Fique atento às novas tendências do crime on-line

Fique atento às novas tendências do crime on-line

Veja a seguir um resumo das últimas tendências do crime on-line e como antigas ameaças estão evoluindo:

1. Evolução de bots Bots são programas descarregados secretamente que se auto-instalam no computador da vítima. Assim, os criminosos da Internet podem controlar o computador remotamente, utilizando-o para atividades criminosas, como o envio de spams ou ataques de negação de serviços (DoS). As redes de bots continuarão a se diversificar e evoluir. Por exemplo, os criminosos podem utilizar computadores infectados para hospedar sites de phishing.

2. Campanhas políticas O aumento do uso de sites para a organização e captação de recursos em campanhas políticas abre as portas para sérios riscos à segurança, que incluem:

- Desvio das doações à campanha ou das informações sobre os doadores

- Atividade de hacker nos sites para apresentar informações enganosas sobre as posições e condutas dos candidatos

- Inatividade do site em um momento crucial

3. Aplicativos da Web baseados em Java Programas pequenos, como dispositivos de reprodução de vídeo ou mapas interativos, que se auto-iniciam em uma página da Web (se multiplicam). Isso significa também que eles oferecem uma oportunidade crescente para os ladrões on-line espalharem bots, keyloggers (registradores de digitação), que rastreiam nomes de usuário e senhas, e outros softwares maliciosos.

4. Evolução de spam Os criadores de spam com certeza encontrarão novas maneiras para burlar os sistemas de bloqueio tradicionais e fazer com que os usuários leiam suas mensagens. Por exemplo, no corpo da mensagem, agora eles utilizam imagens dos textos, e não o texto em si, a fim de burlar a filtragem de conteúdo. O spam também se espalhou em arquivos MP3: as pessoas clicam em um link esperando ouvir uma música mas, em vez disso, ouvem uma dica sobre ações.

5. Plataformas móveis Como os telefones celulares são compatíveis com uma variedade maior de aplicativos, os hackers explorarão as vulnerabilidades existentes.

6. Mundos virtuais Os criminosos on-line se concentrarão nas comunidades de mundos virtuais persistentes e jogos on-line para vários jogadores. Senhas roubadas e recursos de jogos são segmentos crescentes da economia ilícita.

As ameaças on-line continuarão a evoluir, encontrando vulnerabilidades em novos softwares, aplicativos e dispositivos. Você pode manter-se protegido tomando algumas precauções simples enquanto estiver on-line: manter seu software de segurança sempre atualizado, bem como seus aplicativos, com os patches de segurança mais recentes.

Dicas: Norton Security