Autor desconhecido.

Compre agora pelo melhor preço! Desse jeitinho /Bolsas

terça-feira, 2 de dezembro de 2014

Fiquem atentos para o novo golpe do cartão de débito!

Fiquem atentos para o novo golpe do cartão de débito!

Autor desconhecido.

sábado, 15 de setembro de 2012

Produção do iPhone 5 custa US$ 167 à Apple, diz pesquisa

Produção do iPhone 5 custa US$ 167 à Apple, diz pesquisa

A Apple estaria gastando até US$ 167,50 para produzir cada iPhone 5, cujo modelo mais barato, de 16 GB, será vendido por US$ 199 em um plano de dois anos vinculado com a operadora.

A Apple estaria gastando até US$ 167,50 para produzir cada iPhone 5, cujo modelo mais barato, de 16 GB, será vendido por US$ 199 em um plano de dois anos vinculado com a operadora.A estimativa foi feita pela consultoria UBM TechInsights, que mensurou o preço dos componentes e outros gastos que a empresa norte-americana teria para produzir o smartphone.

A companhia de pesquisas também identificou o preço de cada uma das principais peças, como o processador A6 (US$ 28), a tela de 4 polegadas (US$ 18), a câmera (US$ 10) e a tecnologia sensível ao toque (US$7,50).

Por fim, a TechInsights comparou o preço de produção dos iPhone 5, 4 e 4S. De acordo com a pesquisa, o iPhone 4S de 16 GB era produzido por US$ 132,50, enquanto o iPhone 4 custa apenas US$ 112.

Leia mais em: Olhar Digital

Microsoft descobre que PCs já saem de fábrica com vírus

Microsoft descobre que PCs já saem de fábrica com vírus

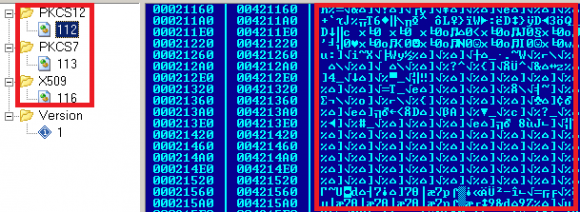

Em meio a uma investigaçãosobre pirataria, a Microsoft descobriu algo preocupante: computadores não só saem de fábrica com cópias falsificadas do Windows como, também, com vírus.

Pesquisadores da companhia encontraram o problema na China ao comprarem 20 máquinas novas em varejistas diferentes. Todas elas tinham versões piratas do sistema operacional e quatro delas vieram com vírus.

Um desses vírus, chamado Nitol, já foi visto também nos Estados Unidos, Rússia, Austrália e Alemanha, segundo o The Guardian. Todos esses computadores se tornam parte de uma botnet.

O caso foi revelado pela Microsoft na quinta-feira, 13, em uma corte federal em Virgínia, onde a companhia encabeça uma batalha contra o empresário chinês Peng Yong, dono de um domínio considerado como responsável pela maior central de atividades ilegais na internet, o 3322.org. Há mais de 500 tipos de malwares por lá.

A empresa foi à Justiça explicar a ligação entre Yong e o vírus, descoberta em uma investigação sobre pirataria iniciada em agosto de 2011 - foi quando as 20 máquinas foram compradas. Dentre todos os problemas, o que mais chamou a atenção dos pesquisadores foi a atividade do Nitol, que já veio ativo em um dos PCs.

"Assim que ligamos este computador, por sua conta própria e sem qualquer intervenção nossa, ele começou a pesquisar na internet, tentando se conectar com um computador desconhecido", contou em um documento Patrick Stratton, um gerente sênior da Microsoft para crimes digitais.

Ele e um colega perceberam que o Nitol é altamente contagioso: ao conectar um pendrive à máquina infectada, ele automaticamente foi contaminado e, quando ligado a outro PC, ele passou o vírus adiante.

Milhares de exemplos do vírus foram examinados, com diversas variáveis, e em todos os casos havia ligação com servidores associados ao 3322.org. Em 2008, a Kaspersky afirmou que 40% de todos os malwers do mundo tinham alguma relação com o domínio; no ano seguinte, a Zscaler reportou que a taxa era de 17%.

Leia mais em: Olhar Digital

sábado, 18 de agosto de 2012

Segurança do Outlook.com será mais forte que do Gmail', diz Microsoft

Segurança do Outlook.com será mais forte que do Gmail', diz Microsoft

Segundo a Microsoft, Outlook.com será mais seguro que o Gmail (Foto: Reprodução)

Segundo a Microsoft, Outlook.com será mais seguro que o Gmail (Foto: Reprodução)

Novo Trojan 'Shamoon' rouba seus dados e formata seu PC

Novo Trojan 'Shamoon' rouba seus dados e formata seu PC

Recursos do Shamoon (Foto: Reprodução)

Recursos do Shamoon (Foto: Reprodução)

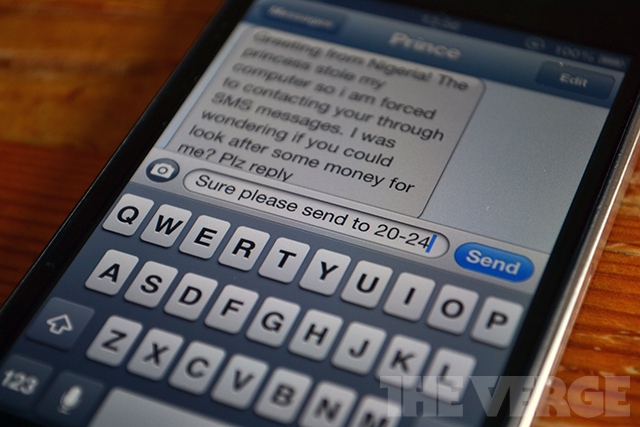

Hacker expõe falha de segurança do iPhone que existe há cinco anos

Hacker expõe falha de segurança do iPhone que existe há cinco anos

Falha de segurança nas mensagens do iPhone (Foto: Reprodução)

Falha de segurança nas mensagens do iPhone (Foto: Reprodução)domingo, 5 de agosto de 2012

A geração vPro: um passo importante para a segurança digital

A geração vPro: um passo importante para a segurança digital

terça-feira, 27 de setembro de 2011

Sua senha no Twitter é muito fácil? Então, tome cuidado!

Sua senha no Twitter é muito fácil? Então, tome cuidado!

Justin Bieber, Lady Gaga, Barack Obama, Ellen DeGeneres e Ashton Kutcher são alguns dos perfis mais seguidos, e todos eles já experimentaram o gostinho de ter uma conta invadida. Aliás, entre os 11 perfis mais seguidos do Twitter, só o da Shakira e o do Taylor Swift ainda permanecem intactos.

Dá para acreditar que a senha mais usada no Twitter era a combinação "123456"? É claro, essa senha foi proibida há algum tempo... Que tal, então, "000000"? Pois é, esta era a segunda combinação mais utilizada. Palavras como "password", "helpme", "whatever", "stupid" e "twitter" também são bem comuns entre usuários. Por isso mesmo, cerca de 400 combinações foram proibidas pela empresa ao longo de sua existência, tentando diminuir os ataques.

No infográfico publicado no Mashable, você confere alguns dos hacks mais famosos do microblog. E aqui, você pode testar se a sua senha é realmente segura, além de descobrir quanto tempo um hacker demoraria para quebrá-la com softwares apropriados. Neste outro link, você encontra uma lista das 500 senhas mais utilizadas de todos os tempos na internet. Será que a sua está no meio? Clique e confira!Leia mais em: Olhar Digital

domingo, 15 de maio de 2011

Olhem a última dos "ladrãozinhos virtuais" !

Olhem a última dos "ladrãozinhos virtuais" !

O problema é que eu nem possuo veículo automotor. Esses caras não desistem de tentar adiquirir dinheiro fácil. Portanto caros leitores se receberem um email como este não cliquem no link. Copiem o conteúdo e o enviem para o setor de crimes da internet da Polícia federal Um grande abraço e até a próxima!

segunda-feira, 8 de novembro de 2010

Aprenda agora a remover vírus, worms e torjans usando programas Freeware

Aprenda agora a remover vírus, worms e torjans usando programas Freeware

Aprenda agora como remover rápido e fácil os virus, worms e trojans. Usando somente programas Freeware e leves.

Fiquei tão feliz com um programa que restaura as configurações alteradas por virus, worms e trojans que resolvi fazer este post.

Eu não uso anti-virus em meu computador. Primeiro porque são ineficazes e apesar de ser um computador bem potente os anti-virus são muito pesados. Segundo porque gosto do meu pc bem leve, rápido mesmo.

Claro que não usando acabo pegando algumas das pragas descritas acima. Mas, mesmo quem tem os melhores anti-virus pagos também pegam.

Veja abaixo o que faço para ter um ótimo desempenho do meu pc.

Eu uso três programas com frequência:

1 - Autoruns (um dos mais potentes programas para verificar e remover os programas que estão sendo inicializados junto com o sistema).

2 - Process Explorer (mostra tudo o que está rodando, com a possibilidade de fechar processos que não deixam você encerrá-los manualmente).

3 - Ccleaner (limpa as entradas do registro).

Veja como é simples. Quando percebo que o computador está com baixo desempenho eu:

1 - Dou uma olhada nos programas que estão rodando com o Process Explorer, descubro qual o problema e finalizo o processo.

2 - Vou no Autoruns e removo a entrada do programa que está causando o problema.

3 - Faço uma limpeza no registro com o Ccleaner

Pronto. Simples, fácil e rápido!

Quando pego algum virus que não consigo remover com esse método eu baixo um anti-virus (

AVG) e faço uma varredura. De teimoso que sou, pois quase sempre (90% das vezes) não adianta. Então, o jeito era reparar o windows com o CD de instalação.

Sim, eu disse ERA porque da última vez que peguei um verme não estava conseguindo clicar com o botão direito do mouse em nenhum lugar, nem na área de trabalho. Pesquisando nos

fóruns descobri um programa fantástico.

O ComboFix. Ele restaurou todas as configurações que estavam danificadas e resolveu meu problema. É um pouco demorado, (uns 5 minutos, apesar de avisar que pode demorar mais dependendo do tanto de infecções) mas vale a pena esperar, pois os resultados são ótimos, meu pc ficou mais rápido ainda.

O usuário JoseMelo dá as instruções de como usar o ComboFix, está um pouco abaixo da pergunta, é só descer a página que você encontra.

De vez em quando eu gosto de dar umas navegadinhas por sites "inadequados", afinal ninguém é de ferro, e não dá outra: Virus na certa.

Da próxima vez que você ou um amigo estiver com virus e não estiver conseguindo resolver o problema, tente esses passo. Tenho certeza que você vai resolver seu problema.

Para os que acham que sou louco por não usar anti-virus, que atire uma pedra quem, mesmo usando, nunca teve problemas com eles.

Espero que a Microsoft ofereça mais segurança com o Vista, por enquanto uso o XP.

Uma última informação. Se você estiver pensando em desinstalar seu anti-virus também sempre faça backup das coisas importantes em um CD ou DVD.

E vê se navega menos em sites "inadequados".

Créditos para: Visual Dicas

quarta-feira, 3 de novembro de 2010

Computação Forense.

Computação Forense.

O aumento do número de ataques a sistema de computadores vem crescendo diariamente.

Isso acontece por que os sistemas não são desenvolvidos de forma segura, ou seja os sistemas possuem falhas de segurança de fábrica

A computação forense vem de encontro ao que diz respeito ao descobrir o que, onde e como foi feita tal invasão.

Sinais de invasões

- Hackers Habilidosos.

- Hackers Iniciantes.

- Novos Usuários no Sistema.

- Execução de processos estranhos.

- Utilização Inexplicável da CPU.

- O Ambiente parece estranho.

Como identificar os atacantes

Existem dois perfis básicos de atacantes, são eles:

Internos:

- Questões pessoais

- Acesso a recursos privilegiados

- Vantagens Financeiras

Externos:

- Vandalismo

- Auto-Afirmação

- Busca por reconhecimento

Ameaças

- Fácil acesso às ferramentas

- Os Script Kiddies procuram por vulnerabilidade

- Não existe horário definido para ser alvo de um ataque, ou mesmo de um scan

Técnicas para perícia

a) Auditoria de logs dos aplicativos dos sistemas.

b) Análise de arquivos e diretórios incluindo o nome de arquivos deletados.

c) Visualização do conteúdo de arquivos suspeitos.

d) Datas de arquivos acessados, alterados e deletados.

e) Seqüência de eventos.

f) Efetuar análise física e lógica em cima dos dados levantados nas etapas antecessoras sem alterar o conteúdo original.

Análise física

a) São investigados os dados brutos da mídia de armazenamento.

b) Análise é feita em cima da imagem pericial ou na cópia restaurada das provas.

c) Dados comumente investigados:

- Todas as urls encontradas na mídia.

- Todos os endereços de e-mail encontrados na mídia.

- Todas as ocorrências de pesquisa de sequencia com palavras sensíveis a caixa alta e baixa.

Análise lógica

a) Erros comumente cometidos.

b) Como efetuar a análise lógica sem alterar os dados?

Análise de logs

a) Extremamente importante que a cultura de auditoria de logs esteja disseminada entre os administradores da rede.

b) Para rastrear os fatos é importante que o profissional atue com um espião e não veja os dados como um usuário.

c) Para isso, é necessário que ele reconstrua construa os históricos dos:

- Usuários

- Processos

- Situação da Rede

- Acesso a Serviços

Análise de tráfego

O processo de arquivamento do tráfego de rede com auxílio de ferramentas de captura de pacotes gera a primeira camada de informação forense: isto é, a carga de tráfego com o passar do tempo.

Obtenção de evidências

a) Grande aumento no número de fraudes e crimes eletrônicos com o passar do tempo.

b) Identificação

c) Preservação

d) Análise

e) Apresentação

Exemplo prático: Investigando um servidor Web

a) Tipos de ataque:

- Negação de serviço

- Site defacement

- Roubo de produto ou informação

b) Métodos para investigação de um possível ataque.

Principais entidades

- IOCE (International Organization on Computer Evidence);

- HTCIA (High Technology Crime Investigation Association);

- SWGDE (Scientific Working Group on Digital Evidence);

- IACIS(International Associantion of Computer investigatibe specialists);

- SACC (Seção de Apuração de Crimes por Computador);

Principais entidades no Brasil

- NBSO(Network Information Center(NIC) - Brazilian Security Office);

- CAIS(Centro de Atendimento a Incidentes de Segurança);

- GT-S(Grupo de Trabalho em segurança do comitê gestor da internet brasileira)

Carreira

- Perito Criminal

- Consultor Independente

- Funcionário público

A forense computacional foi criada com o objetivo de suprir as necessidades das instituições legais no que se refere à manipulação das novas formas de evidências eletrônicas. Ela é a ciência que estuda a aquisição, preservação, recuperação e análise de dados que estão em formato eletrônico e armazenados em algum tipo de mídia computacional.

A forense computacional pode produzir informações diretas, que por sua vez, podem ser decisivas em um dado caso.

É importante salientar que a veracidade dessas informações também são passíveis de validação como em qualquer outro tipo de análise forense, pois dependendo das circunstâncias, as informações coletadas podem ter sido manipuladas de forma a induzir o perito a tirar conclusões erradas sobre o caso.

Para resolver um mistério computacional nem sempre é fácil; deve se analisar o sistema como um detetive que examina a cena de um crime, e não como um usuário comum. Muitas das habilidades necessárias para se procurar um erro em um código fonte são também necessárias para uma análise forense, tais como: raciocínio lógico, entendimento das relações de causa e efeito em sistemas computacionais e talvez a mais importante, ter uma mente aberta.

Perícia em um computador suspeito envolve uma série de conhecimentos técnicos e a utilização de ferramentas adequadas para a análise, que é justificado pela necessidade indiscutível de não alterar o sistema que está sendo analisado. Tais alterações, se efetuadas, podem ser traduzidas como mudanças nos tempos de acesso aos arquivos, prejudicando assim uma das mais poderosas formas de se reconstituir o que aconteceu na máquina em um passado próximo. Geralmente as ferramentas convencionais não têm a preocupação de manter a integridade dos tempos de acesso.

Alguns procedimentos devem ser seguidos pelo perito para garantir que a evidência não seja comprometida, substituída ou perdida, pois, se estes não forem seguidos, num tribunal, os juízes poderão considerar que essas evidências são inválidas e os advogados de defesa poderão contestar sua legitimidade, prejudicando assim o caso. Em muitos casos, as únicas evidências disponíveis são as existentes em formato digital. Isto poderia significar que a capacidade de punição a um invasor pode estar diretamente relacionada com a competência do perito em identificar, preservar, analisar e apresentar as evidências.

Sendo assim, é notória a importância do perito e a responsabilidade a ele confiada. Tal postura, se seguida, produzirá um trabalho revestido de incontestabilidade diante do tribunal. A perícia forense possui quatro procedimentos básicos: identificação, preservação, análise e apresentação. As tarefas envolvidas em uma investigação se enquadram em um desses grupos, como podem ser realizadas através da maioria ou de todos eles.

Identificando as evidências

Dentre as várias tarefas envolvidas no caso, é necessário estabelecer quais são as informações mais relevantes, como datas, horários, nomes de pessoas, empresas, endereços eletrônicos, nome do responsável ou proprietário pelo computador e etc.

Diferentes crimes resultam em diferentes tipos de evidência, e, por este motivo, cada caso deve ser tratado de forma específica. Por exemplo, em um caso de acesso não autorizado, o perito deverá procurar por arquivos log, conexões e compartilhamentos suspeitos; já em casos de pornografia, buscará por imagens armazenadas no computador, histórico dos sites visitados recentemente, arquivos temporários e etc. A velocidade do perito em identificar as evidências vai depender do seu conhecimento sobre o tipo de crime que foi cometido e dos programas e Sistemas Operacionais envolvidos no caso. Para encontrar possíveis evidências deve se:

- Procurar por dispositivos de armazenamentos (hardware): laptops, HDs, disquetes, CDs, DVDs, drives Zip/Jaz, memory keys, pendrives, câmeras digitais, MP3 player, fitas DAT, Pocket PC, celulares, dispositivos de backup ou qualquer equipamento que possa armazenar evidências;

- Procurar por informações relacionadas ao caso como: anotações, nomes de pessoas, datas, nomes de empresas e instituições, números de telefones, documentos impressos etc.;

- Distinguir entre evidências relevantes e irrelevantes em uma análise.

Cadeia de custódia

Segundo o princípio de Locard, através do contato entre dois itens, irá haver uma permuta. Este princípio é aplicável nas cenas do crime, no qual o interveniente da cena do crime entra em contato com a própria cena onde o crime foi executado, trazendo algo para este. Cada contato deixa o seu rastro.

Sendo assim, todo contato entre quaisquer pessoas ou objetos com a cena do crime pode produzir vestígios, que por mínimos que sejam, poderão servir como base para elucidação dos fatos de um crime. A regra número um em uma investigação é não destruir ou alterar as provas, ou seja, as evidências precisam ser preservadas de tal forma que não haja qualquer dúvida sobre a sua veracidade. A inobservância de certos procedimentos no momento da coleta de dados e no transcorrer da análise forense pode significar a diferença entre o sucesso e o fracasso de uma perícia, pois, além de comprometer a veracidade de uma prova, o que a colocaria em dúvida perante o tribunal, poderia também comprometer a sua integridade.

Devido ao uso do contraditório, num tribunal, a defesa pode questionar a legitimidade dos resultados de uma investigação, alegando que as evidências foram alteradas ou substituídas por outras.

Devido a essa possibilidade, é de total importância que o perito faça uso da cadeia de custódia, que, é utilizada para provar onde as evidências estavam em um determinado momento e quem era o responsável por elas durante o curso da perícia. Tal documentação é de suma importância para garantir que as evidências não foram comprometidas e para mapear individualmente os responsáveis num dado momento.

Para que as evidências não sejam comprometidas, substituídas ou perdidas durante o transporte ou manuseio no laboratório, é recomendável que sejam seguidos os seguintes passos:

- Criar imagens do sistema investigado, também conhecido como duplicação pericial, para que as evidências digitais possam ser analisadas posteriormente;

- Se o caso necessitar de uma análise ao vivo, salvar as evidências em um dispositivo externo e bloqueálos contra regravação;

- Todas as evidências físicas deverão ser lacradas em sacos e etiquetadas;

- A etiqueta deverá conter um número para a identificação das evidências, o número do caso, a data e o horário em que a evidência foi coletada, e o nome da pessoa que está manuseandoa;

- Etiquetar todos os cabos e componentes do computador, para que depois possam ser montados corretamente quando chegar ao laboratório;

- Os HDs deverão ser armazenados em sacos antiestáticos, para evitar danos e corrompimento dos dados;

- Durante o transporte das provas, tomar cuidado com líquidos, umidade, impacto, sujeira, calor excessivo, eletricidade e estática;

- Quando já tiverem sido transportadas, as evidências deverão ser armazenadas e trancadas para evitar a adulteração até o momento em que poderão ser examinadas e analisadas;

- Todas as mudanças feitas durante esta fase deverão ser documentadas e justificadas no documento referente à cadeia de custódia.

Analisando as evidências

O propósito desta fase é tentar identificar quem fez, quando fez, que dano causou e como foi realizado o crime. Mas, para isso, o perito deverá saber o que procurar, onde procurar e como procurar. Após analisar as evidências o perito poderá responder às seguintes questões:

- Qual a versão do Sistema Operacional que estava sendo investigado?

- Quem estava conectado ao sistema no momento do crime?

- Quais arquivos foram usados pelo suspeito?

- Quais portas estavam abertas no Sistema Operacional?

- Quem logou ou tentou logar no computador recentemente?

- Quem eram os usuários e a quais grupos pertenciam?

- Quais arquivos foram excluídos?

Esta fase será a pesquisa propriamente dita, em que praticamente todos os filtros de informação já foram executados. A partir deste ponto o perito poderá focalizar se nos itens realmente relevantes ao caso em questão. É nesta fase que os itens farão sentido e os dados e fatos passarão a ser confrontados.

Apresentando a análise

O laudo pericial é um relatório técnico sobre a investigação, no qual são apontados os fatos, procedimentos, análises e o resultado. O perito faz o laudo, e, a partir das evidências, a decisão é da Justiça.

- O laudo deve ser claro, conciso, estruturado e sem ambigüidade, de tal forma que não deixe dúvida alguma sobre a sua veracidade;

- Deverão ser informados os métodos empregados na perícia, incluindo os procedimentos de identificação, preservação e análise, e o software e hardware utilizados;

- O laudo pericial deve conter apenas afirmações e conclusões que possam ser provadas e demonstradas técnica e cientificamente.

Conclusão

A melhor solução para evitar o acesso indevido a informação é implementar sempre uma política clara e concisa de uso e de auditoria (Constante) do sistema.

A análise forense computacional vem a auxiliar na descoberta de falhas de segurança, a fim de que possam ser tomadas de falhas de segurança, a fim de que possam ser tomadas as providências para sanar tais falhas e identificar os culpados.

sexta-feira, 22 de outubro de 2010

Aprenda a caçar os virus em seu pc

Aprenda a caçar os virus em seu pc

Caso seu computador esteja com comportamentos estranhos ou se o seu antivirus encontrou algum malware, mas não conseguiu eliminá-lo, tente seguir este tutorial usando um dos programas que sugeri aqui: Sugestão de Programas

Passo 01:

Limpe arquivos temporários,sujeiras, itens usados por espiões,rastros e diversas outras informações inúteis do sistema. O objetivo, além da limpeza é evitar falsos positivos

Sugestão: CCleaner http://www.piriform.com/ccleaner/download

Passo 02:

•Atualize o antivírus e o anti-spyware

•Reinicie o pc e pressione a tecla F8 ou F5 após a contagem de memória.

•Escolha Modo Seguro .

•Passe o antivirus e depois o anti-spyware

Se eles encontrarem algo, mande pra quarentena.

•Desabilite a restauração de sistema (para WinMe , WinXP e Vista)

•Reinicie o pc, reabilite a restauração de sistema.

Verifique se realmente seu pc está limpo fazendo uma varredura on line:

http://www.bitdefender.com/scan8/index.html#

ou

http://support.f-secure.com/enu/home/ols.shtml

ATENÇÃO

Caso seu pc não esteja conectando com a internet (e tem virus que impede a conexão), baixe um dos programas abaixo em outro computador e coloque em um cd ou pen drive:

Stinger

http://vil.nai.com/vil/stinger/

Dr.Web Curelt

http://www.freedrweb.com/cureit/

Para remover malwares do MSN

http://www.linhadefensiva.com.br/dl/bankerfix

Caso não resolva, será preciso formatar o computador, ou seja, instalar o sistema operacional novamente. Se você não sabe como fazer, leve a máquina a algum técnico de sua confiança e não acesse a internet até o conserto.

sábado, 2 de outubro de 2010

Aprenda as diferenças entre vírus, trojans, spywares e outros

Aprenda as diferenças entre vírus, trojans, spywares e outros

Nem todos os arquivos que prejudicam seu PC são vírus.

Por Danilo Amoroso.Quem usa um computador — ainda mais com acesso à internet — ouve diariamente as palavras vírus, trojan, spyware, adware e, de vez em quando, a palavra malware. É comum pensarmos que, de uma maneira geral, todos são vírus e perigosos para o computador.

Em parte, esta afirmação é verdadeira: de fato, todos eles podem nos prejudicar de alguma maneira. No entanto, eles não são todos vírus nem iguais. Eles são todos malwares, isso sim.

Malware

Malware é a combinação das palavras inglesas malicious e software, ou seja, programas maliciosos. São programas e comandos feitos para diferentes propósitos: apenas infiltrar um computador ou sistema, causar danos e apagar dados, roubar informações, divulgar serviços, etc.

Obviamente que quase 100% desses malwares entram em ação sem que o usuário do computador perceba. Em suma, malware é a palavra que engloba programas perigosos, invasivos e mal intencionados que podem atingir um computador. O primeiro erro dos usuários é este: desconhecendo o termo malware, categorizar tudo como vírus.

Os malwares se dividem em outras categorias, e provavelmente vão continuar se dividindo à medida que malfeitores descobrirem e inventarem novas maneiras de ataques a computadores. Essas categorias incluem vírus, worms, trojans, rootkits, spywares, adwares e outros menos conhecidos. Vejamos um por um.

Vírus

Não é à toa que a palavra vírus é a que mais circula quando o assunto é perigos de computador. Afinal, os vírus são os programas mais utilizados para causar danos, roubar informações, etc.

Não é à toa que a palavra vírus é a que mais circula quando o assunto é perigos de computador. Afinal, os vírus são os programas mais utilizados para causar danos, roubar informações, etc.

Os vírus se diferenciam dos outros malwares por sua capacidade de infectar um sistema, fazer cópias de si mesmo e tentar se espalhar para outros computadores, da mesma maneira que um vírus biológico faz.

Vírus são típicos de arquivos anexos de emails. Isso acontece porque quase sempre é necessário que um vírus seja acionado através de uma ação do usuário.

Um dos vírus mais perigosos já registrados foi o “ILOVEYOU”, uma carta de amor que se espalhou por email e é considerada responsável pela perda de mais de cinco bilhões de dólares em diversas empresas.

Worms

Um worm (verme, em inglês) de computador é um programa malicioso que se utiliza de uma rede para se espalhar por vários computadores sem que nenhum usuário interfira neste processo (aí está a diferença entre vírus e worm).

Um worm (verme, em inglês) de computador é um programa malicioso que se utiliza de uma rede para se espalhar por vários computadores sem que nenhum usuário interfira neste processo (aí está a diferença entre vírus e worm).

Os worms são perigosos pois podem ser disparados, aplicados e espalhados em um processo totalmente automático e não precisar se anexar a nenhum arquivo para isso. Enquanto vírus buscam modificar e corromper arquivos, os worms, costumam consumir banda de uma rede.

Trojan

Trojan, forma abreviada de Trojan Horse (cavalo de tróia, em português), é um conjunto de funções desenvolvido para executar ações indesejadas e escondidas. Pode ser, por exemplo, um arquivo que você baixou como um protetor de telas, mas, depois da instalação, diversos outros programas ou comandos também foram executados.

Trojan, forma abreviada de Trojan Horse (cavalo de tróia, em português), é um conjunto de funções desenvolvido para executar ações indesejadas e escondidas. Pode ser, por exemplo, um arquivo que você baixou como um protetor de telas, mas, depois da instalação, diversos outros programas ou comandos também foram executados.

Isso significa que nem todo trojan prejudica um computador, pois, em alguns casos, ele apenas instala componentes dos quais não temos conhecimento, forçadamente.

Daí a relação com o cavalo de tróia, historicamente falando. Você recebe um conteúdo que acha ser uma coisa, mas ele se desenrola em outras coisas que você não esperava ou não foi alertado.

Rootkits

Os rootkits englobam alguns dos mais escabrosos malwares já conhecidos. Isso porque estes programas miram simplesmente o controle de um sistema operacional sem o consentimento do usuário e sem serem detectados.

O grande mérito do rootkit é sua capacidade de se esconder de quase todos os programas antivírus através de um avançado código de programação. Mesmo que um arquivo rootkit seja encontrado, em alguns casos ele consegue impedir que você o delete. Em resumo, os rootkits são a maneira mais eficiente para invadir um sistema sem ser pego.

Spywares

Spy, em inglês, significa espião, e foi com essa característica que os spywares surgiram. No começo, os spywares monitoravam páginas visitadas e outros hábitos de navegação para informar os autores. De posse dessas informações, tais autores podiam atingir os usuários com mais eficiência em propagandas, por exemplo.

Porém, com o tempo, os spywares também foram utilizados para roubo de informações pessoais (como logins e senhas) e também para a modificação de configurações do computador (como página home do seu navegador).

![]() Hoje, os spywares ganharam atenção especial de diversas empresas que desenvolveram programas específicos para acabar com este tipo de malware.

Hoje, os spywares ganharam atenção especial de diversas empresas que desenvolveram programas específicos para acabar com este tipo de malware.

Adware

O último malware dessa lista geralmente não prejudica seu computador, mas te enche o saco, com certeza. Adwares são programas que exibem, executam ou baixam anúncios e propagandas automaticamente e sem que o usuário possa interferir.

![]() Geralmente, ícones indesejados são colocados em sua área de trabalho ou no menu Iniciar para que você acesse o serviço desejado.

Geralmente, ícones indesejados são colocados em sua área de trabalho ou no menu Iniciar para que você acesse o serviço desejado.

Hoje, os adwares são considerados como uma categoria de software, diferenciando-se de freewares (programas gratuitos) e demos ou trials (programas para testar), uma vez que eles têm a intenção de divulgação, e não de prejudicar um computador.